Estoy empezando a usar Google Authenticator para más y más cosas ahora, pero me acabo de dar cuenta de que si pierdo mi teléfono, o si necesito borrarlo y restaurarlo para instalar el nuevo firmware, perderé todos mis códigos.

¿Hay alguna forma de respaldarlos por favor? ¿O algún tipo de respaldo que significa que puedo restaurarlo a un nuevo dispositivo?

Gracias

backup

google-authenticator

Mella

fuente

fuente

Respuestas:

El siguiente método solo funcionará en dispositivos Android rooteados.

Linux:

adb pull /data/data/com.google.android.apps.authenticator2/databases/databases /AFolderOnPCVentanas:

adb pull /data/data/com.google.android.apps.authenticator2/databases/databases C:\AFolderOnPCTenga en cuenta que la carpeta en la PC ya debe existir.

Esto copiará los archivos de la base de datos del autenticador con las claves principales, desde las cuales se generan las contraseñas de un solo uso, a la PC. El archivo se puede restaurar en la misma ubicación, en dispositivos Android, o leer con un visor de base de datos sqlite para extraer las claves.

fuente

databasescarpeta y eldatabasesarchivo tengan permisos 755. Intenté 700, y GA siguió fallando. Un poco preocupante que requiere permisos completos. Quizás ese sea el requisito de la NSA.adb rootantes de hacer esto, o obtendráremote object '/data/data/com.google.android.apps.authenticator2/databases' does not existrestorecon -F /data/data/com.google.android.apps.authenticator2/databases/databasesdespués de volver a colocar el archivo de base de datos. ( fuente )No necesita hacer una copia de seguridad de la aplicación / datos de Google Authenticator, ya que puede crear una lista de 'Códigos de copia de seguridad' que puede usar para iniciar sesión sin requerir un código de autenticación en la misma página que configura la autenticación de 2 pasos.

Almacénelos en un lugar seguro (o imprímalos) y si pierde su teléfono, puede usar uno de estos códigos para iniciar sesión en su cuenta y configurar un nuevo dispositivo con la aplicación Authenticator.

Si bien esto se aplica a la autenticación de 2 pasos de Google, cualquier otro sitio que haya configurado para usar la aplicación Google Authenticator debería ofrecer una opción similar u otra forma de recibir códigos (por ejemplo, Facebook admite Google Authenticator, su propia aplicación y sms como métodos para recibir códigos).

fuente

Titanium Backup (enlace a Google Play Store) hará una copia de seguridad de cualquier aplicación de Android, incluido Google Authenticator. Sin embargo, debe rootear su teléfono para que esta sea una opción viable.

También recomendaría imprimir los códigos de respaldo de Google también. Esto no es una copia de seguridad de la aplicación Google Authenticator, pero le permitirían restablecer el autenticador si es necesario. Sin embargo, esto solo ayudaría a recuperar el acceso a su cuenta de Google.

Hacer una copia de seguridad de la aplicación con Titanium Backup es la opción más completa, en mi opinión. Me ha salvado en varias ocasiones.

fuente

backup/restorepestaña -> elija laAuthenticatoraplicación -> deslice hacia la derecha para laspecial featurespestaña -> elijaExplore-> elijaaccountsdebajo[DATABASE]. entonces obtendrá toda la cuenta en su aplicación en un archivo .csv. use lasecretcolumna para restaurar las cuentas al nuevo teléfono.Tuve exactamente el mismo problema.

Resulta que los tokens originales (normalmente representados por el usuario como qrcodes) se almacenan en la base de datos sqlite dentro de la carpeta /data/data/com.google.android.apps.authenticator2/databases y se pueden extraer del dispositivo.

Automaticé y expliqué el proceso de recuperación aquí: https://github.com/dchapkine/extract-google-authenticator-credentials

Este proyecto extrae tokens originales, luego genera una página web con códigos qr que puede volver a escanear en un nuevo dispositivo.

Siéntase libre de contribuir.

fuente

La forma más fácil de manejar esto es tomar una captura de pantalla del código QR cada vez que configura un nuevo Autenticador para un sitio y lo guarda en una ubicación encriptada.

Si necesita reinstalar o agregar el Autenticador para ese sitio a otro teléfono, simplemente agregue la cuenta en el Autenticador escaneando el código QR en la captura de pantalla como si estuviera configurando un nuevo sitio.

Antes de que los negativoides digan que esto no funcionará, sí, y PUEDES tener el mismo autenticador en varios dispositivos.

fuente

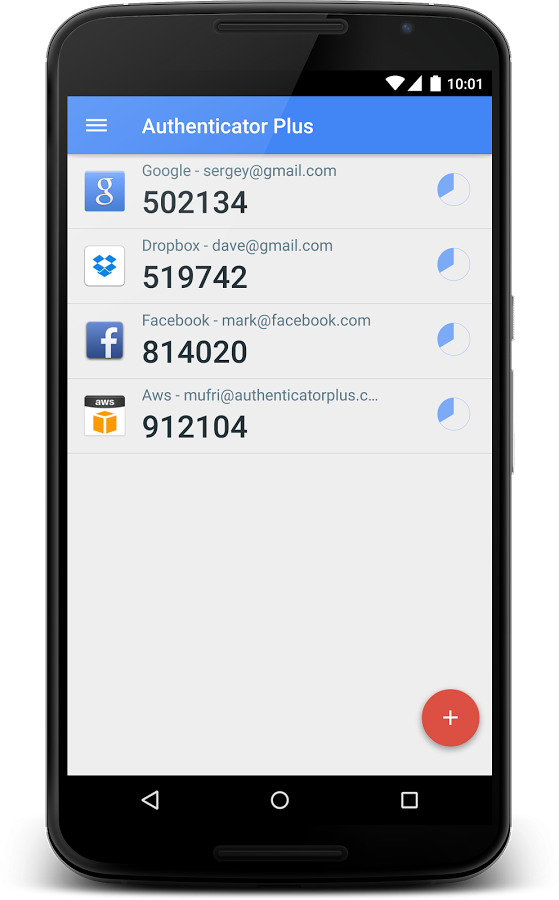

Pruebe Authenticator Plus , admite la funcionalidad de copia de seguridad / restauración con sincronización entre dispositivos, si tiene un teléfono / tableta, esta aplicación sincroniza todas las cuentas entre ellos sin problemas, incluso es compatible con el uso de Android.

También tiene soporte de logotipos

fuente

Puede guardar los códigos QR cuando configure o renueve su 2FA. Puede guardar el QR haciendo una captura de pantalla. O usando el menú contextual 'guardar imagen como' pero esto no siempre está disponible. (Asegúrese de dar a las imágenes un nombre correspondiente con la cuenta y copia de seguridad en una ubicación segura). Para la restauración, simplemente vuelva a escanear los códigos QR en Google Authenticator.

fuente

Como prefacio, este es un enfoque para configurar MFA con anticipación para que siempre se realice una copia de seguridad, no para recuperar o realizar una copia de seguridad de los códigos existentes.

Acabo de pasar por este proceso después de que mi Nexus 6P dejó de conectarse a los datos y tuve que configurar todo mi MFA nuevamente en un Pixel. Me di cuenta de que si perdía mi teléfono o si restablecía los datos de fábrica, habría estado totalmente molesto.

La solución más simple que se me ocurrió es ignorar la configuración basada en código QR y simplemente usar la configuración basada en token (es la opción "manual" en la mayoría de las aplicaciones de autenticación). Todos los servicios que he usado hasta ahora le permiten optar por la configuración basada en tokens en lugar de QR.

En lugar de pasar por la molestia de tomar capturas de pantalla de los códigos QR, etiquetarlos adecuadamente y luego GPG encriptarlos y almacenarlos de forma segura en algún lugar, solo almaceno los tokens en una bóveda encriptada y configuro mi MFA manualmente.

Verifiqué que puedes configurar clones del autenticador usando la misma clave en dispositivos independientes que se ejecutan simultáneamente. Por lo tanto, siempre que controle de forma segura los tokens, puede configurar MFA en cualquier dispositivo.

Estoy satisfecho con este resultado, ya que no tuve que hacer nada más que reconfigurar MFA (tuve que hacer esto de todos modos en mis circunstancias) y simplemente agregar todos los tokens a lastpass. Ahora estoy cubierto en caso de pérdida de teléfono y puedo configurar otros dispositivos si es necesario.

fuente

Hay muchos consejos para teléfonos rooteados. Pero no se recomienda rootear su dispositivo si no desea hacerlo vulnerable. La autenticación de dos factores proporciona una capa adicional de protección y, al enraizarla, la deja en nada, ya que diferentes virus podrían obtener acceso a áreas de memoria protegidas.

Solo una pequeña cantidad de servicios ofrece códigos de respaldo (particularmente Google). Para estos servicios, debe guardar los códigos de respaldo.

La mejor solución es guardar los códigos QR (o las claves secretas) en el momento de la inscripción del token y guardarlos en un lugar seguro. Luego, si pierde su teléfono, podría restaurar los tokens en Google Authenticator en su nuevo dispositivo.

Además, puede usar tokens de hardware. Pueden ser en forma de llavero o tarjeta de crédito. Eche un vistazo a este artículo en el blog de Protectimus (la compañía donde trabajo) para obtener más información sobre cómo hacer una copia de seguridad del Autenticador de Google: Cómo hacer una copia de seguridad del Autenticador de Google o transferirlo a un nuevo teléfono .

* Divulgación : trabajo para el sitio web vinculado anteriormente.

fuente

El siguiente método solo funcionará en dispositivos Android rooteados. Este método es más útil para las personas no tan expertas en tecnología o las personas como yo> que no quieren perder el tiempo instalando Android SDK + JDK desde cero solo para ejecutar el comando adb.

Asi que aqui esta:

Descargue e instale cualquier aplicación "Root explorer" de la tienda Google Play. Utilizo el popular y gratuito explorador de archivos FX con su complemento de acceso raíz FX gratuito. Puedes usar otros también. Esta aplicación nos permite acceder al sistema Android como usuario root.

Una vez que abra el explorador de archivos en la raíz del sistema> Haga clic en la carpeta "datos"> Haga clic en la carpeta "datos" (dentro de la otra carpeta de datos)> Copie la carpeta llamada

com.google.android.apps.authenticator2> Salga de la carpeta raíz del sistema> Abra el almacenamiento principal normal / espacio de almacenamiento SD y pegue el Carpeta aquíConecte su dispositivo Android a una PC y haga una copia de seguridad de la carpeta en un USB / HDD externo seguro.

Eso es. Ahora, cada vez que necesite reinstalar su firmware / comprar un nuevo teléfono, simplemente siga los pasos anteriores y copie esa carpeta en el mismo directorio una vez que haya instalado la aplicación Google Authenticator.

O bien, puede utilizar un editor de GUI SQLite de código abierto como "SQLite Database Browser Portable" para abrir el archivo "bases de datos" dentro de la carpeta "com.google.android.apps.authenticator2". En la pestaña "Examinar datos", puede ver la clave y el nombre correspondientes a la clave para que pueda ingresar manualmente la clave en la aplicación Google Authenticator.

fuente

adbejecutable para eso (en Windows,.dllse requieren dos archivos adicionales). Para obtener más información, consulte ¿Hay una instalación mínima de ADB?-rw-rw--(lectura / escritura de propietario y grupo, otros nada). Entonces, si hay una falta de coincidencia en la propiedad, puede estar en problemas (y la aplicación puede comportarse mal)./data/data/com.google.android.apps.authenticator2, haga unls -lsobre y verifique la propiedad / permisos. Después de copiar, usechownychmodpara repararlo.En un teléfono rooteado, puede usar el administrador de archivos "Amaze" ( https://play.google.com/store/apps/details?id=com.amaze.filemanager&hl=en ). Vaya al directorio raíz /data/data/com.google.android.apps.authenticator2/database. Abra el archivo de la base de datos como una base de datos. Seleccionar cuentas. Tendrá 3 columnas _id, correo electrónico y secreto. Copie el valor "secreto". Cuando necesite restaurar simplemente agregue, seleccione "Ingresar una clave provista", asígnele un nombre y pegue el valor.

fuente

Como he experimentado lo mismo hace un tiempo. Cuando inicie sesión en su cuenta, obtendrá la página de clave para poner un código de 6 dígitos. En este lugar, puede cambiar la segunda clave y obtener el número de teléfono si ya tiene un número verificado. Y para obtener más copias de seguridad, puede elegir otras computadoras como confiables. Por lo tanto, no pedirán el código de segundo paso en esas computadoras.

fuente

Aquí hay un enlace a un script simple de Python en mi sitio web: http://usefree.com.ua/google-authenticator-backup/

Simplemente pegue su código y ejecútelos en el entorno Python.

Cómo funciona:

Durante la instalación y configuración de autenticación de dos factores con Google Authenticator, es posible no sólo para escanear código QR, pero obtener el código, por ejemplo, para el correo de Google, obtenemos:

csnji4rfndisoh323fdsioah3u2iodso. Para generar TOTP en su computadora con Python IDLE, puede definir esta función:Insertar en línea

su código en lugar de

"csnji4rfndisoh323fdsioah3u2iodso"descomentar línea y llamar en IDLE

Obtendrá su TOTP!) Para el servicio btc-e intente utilizar la línea

Para otros servicios, como los descritos anteriormente.

fuente